LOS CIFRADOS

INTRODUCCIÓN

La seguridad de los datos que circula a lo largo de los diferentes servicios de la web es fundamental para que nuestra información personal no sea revelada a terceros sin previo permiso. Por ello, se necesitan métodos para ocultar y enmascarar la información, lo que llamamos como cifrado. Por ello en esta investigación exploraremos a fondo que es un cifrado y los diferentes tipos de cifrado que hay.

¿QUÉ ES EL CIFRADO?

El cifrado es la conversión de datos electrónicos en otra forma, llamada texto cifrado, que no puede ser fácilmente entendida por nadie, excepto las partes autorizadas.

El propósito principal del cifrado es proteger la confidencialidad de los datos digitales almacenados en sistemas informáticos o transmitidos a través de Internet u otras redes informáticas. Los modernos algoritmos de cifrado desempeñan un papel vital en la seguridad de los sistemas informáticos y las comunicaciones, ya que pueden proporcionar no sólo confidencialidad, sino también autenticación, integridad de los datos y no repudio. (TechTarget, 2017)

Existen dos técnicas básicas para cifrar la información: cifrado simétrico (también llamado cifrado de clave secreta) y cifrado asimétrico (también llamado cifrado de clave pública).

Cifrado Simétrico

El cifrado simétrico es la técnica más antigua y más conocida. Una clave secreta, que puede ser un número, una palabra o simplemente una cadena de letras aleatorias, se aplica al texto de un mensaje para cambiar el contenido de una manera particular. Esto puede ser tan simple como cambiar cada letra por un número de lugares en el alfabeto.

El remitente y el destinatario deben conocer la clave secreta que se utiliza para cifrar y descifrar todos los mensajes. Blowfish, AES, RC4, DES, RC5 y RC6 son ejemplos de encriptación simétrica. El algoritmo simétrico más utilizado es AES-128, AES-192 y AES-256. (Microsoft, 2017)

(SSL2BUY, 2017)

Cifrado Asimétrico

Aquí encontramos que hay dos claves relacionadas: un par de claves. Una clave pública se hace disponible libremente a cualquier persona que pudiera querer enviarle un mensaje. Una segunda clave privada se mantiene en secreto, de modo que sólo uno la sabe.

Cualquier mensaje (texto, archivos binarios o documentos) que se cifran mediante la clave pública sólo puede descifrarse aplicando el mismo algoritmo, pero utilizando la clave privada correspondiente. Cualquier mensaje cifrado utilizando la clave privada sólo puede descifrarse utilizando la clave pública correspondiente.

Esto significa que no tiene que preocuparse por pasar las claves públicas a través de Internet (las claves se supone que son públicas). Un problema con el cifrado asimétrico, sin embargo, es que es más lento que el cifrado simétrico. Requiere mucho más poder de procesamiento para cifrar y descifrar el contenido del mensaje.

El cifrado asimétrico se utiliza principalmente en los canales de comunicación cotidianos, especialmente a través de Internet. El popular algoritmo de cifrado de clave asimétrica incluye EIGamal, RSA, DSA, técnicas de curva elíptica, PKCS.

(SSL2BUY, 2017)

¿QUÉ ES AUTENTICACIÓN?

Es el servicio que trata de asegurar que una comunicación sea auténtica, es decir, verificar que el origen de los datos es el correcto, quién los envió y cuándo fueron enviados y recibidos también sean correctos. La encriptación y la autenticación, trabajan mano a mano para desarrollar un entorno seguro. (Facultad De Ingeniería UNAM, 2017)

CIFRADO DES

El Data Encryption Standard (DES) es un cifrado de bloque de clave simétrica publicada por el Instituto Nacional de Estándares y Tecnología (NIST).

El gobierno federal originalmente desarrolló cifrado DES hace más de 35 años para proporcionar seguridad criptográfica para todas las comunicaciones gubernamentales. La idea era asegurar que todos los sistemas gubernamentales usaran el mismo estándar seguro para facilitar la interconexión. (Larson, 2017)

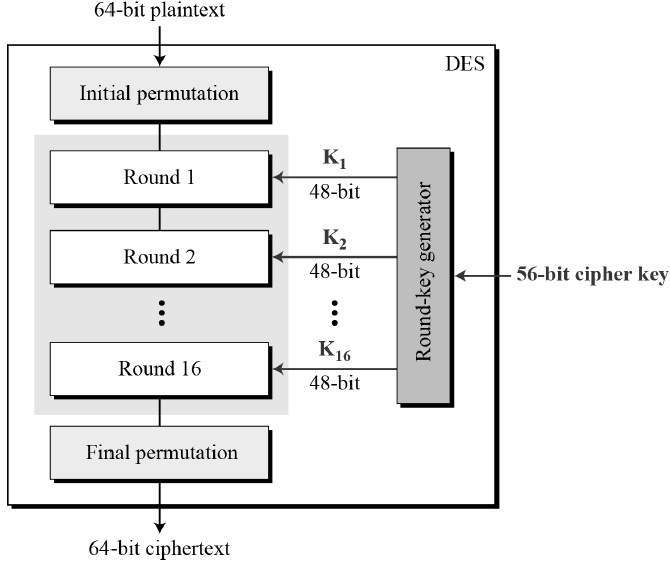

(TutorialsPoint, 2017)

DES es una implementación de un cifrado de Feistel. Utiliza 16 estructuras rondas Feistel. El tamaño del bloque es de 64 bits. Sin embargo, la longitud de clave es de 64 bits, el DES tiene una longitud de clave efectiva de 56 bits, ya que 8 de los 64 bits de la clave no son utilizados por el algoritmo de cifrado (funcionan como bits de comprobación solamente).

Dado que el DES se basa en el cifrado de Feistel, todo lo que se requiere para especificar DES es:

- Función ronda

- Calendario clave

- Cualquier procesamiento adicional - Permutación inicial y final

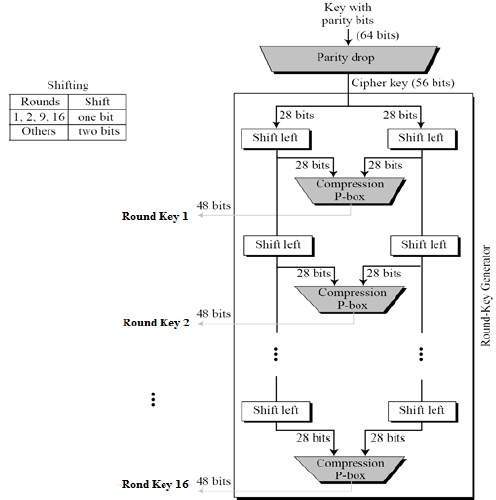

El generador de llave redonda crea dieciséis claves de 48 bits de una clave de cifrado de 56 bits.

(TutorialsPoint, 2017)

CONCLUSIÓN

El cifrado sin duda alguna es una de las mejores formas de poder asegurar la información, pero siempre hay que pensar que nuestro cifrado tal vez llegue ser descifrado por una persona equivocada, por ello, a pesar de tantos tipos de cifrado, no hay uno que se coloque como “el invulnerable” y el más perfecto. Pero, a pesar de ello, siempre debe de utilizarse el algoritmo de cifrado que se adecue a la tarea a mano. Los expertos siguen tratando de mejorar los cifrados y los hackers siguen tratando de descifrarlos, es una carrera que siempre estará viva.

Referencias

Facultad De Ingeniería UNAM. (09 de 09 de 2017). Servicios

de Seguridad Informática. Obtenido de Fundamentos de Seguridad

Informática: http://redyseguridad.fi-p.unam.mx

Larson, M. (09 de 09 de

2017). Differences Between DES And AES . Obtenido de Townsend

Security: https://info.townsendsecurity.com

Microsoft. (09 de 09 de

2017). Description of Symmetric and Asymmetric Encryption. Obtenido de

https://support.microsoft.com: https://support.microsoft.com

SSL2BUY. (09 de 09 de

2017). Symmetric vs. Asymmetric Encryption. Obtenido de SLL2BUY

"Global SSL provider": https://www.ssl2buy.com

TechTarget. (09

de 09 de 2017). What is encryption? Obtenido de TechTarget |

SearchNetworking: http://searchnetworking.techtarget.com

TutorialsPoint. (09 de

09 de 2017). Data Encryption Standard. Obtenido de TutorialsPoint:

https://www.tutorialspoint.com

Comentarios

Publicar un comentario